Kali Linux là một bản phân phối bảo mật của Linux có nguồn gốc từ Debian và được thiết kế đặc biệt cho việc điều tra máy tính và thử nghiệm thâm nhập nâng cao. Nó được phát triển thông qua việc viết lại BackTrack của Mati Aharoni và Devon Kearns của Offensive Security. Kali Linux chứa hàng trăm công cụ được thiết kế tốt cho các nhiệm vụ bảo mật thông tin khác nhau, chẳng hạn như kiểm tra thâm nhập, nghiên cứu bảo mật, pháp y máy tính và kỹ thuật đảo ngược.

BackTrack là bảo mật thông tin trước đây của họ Operahệ thống ting. Lần lặp đầu tiên của Kali Linux Kali 1.0.0 được giới thiệu vào tháng 2013 năm XNUMX. Offensive Security hiện tài trợ và hỗ trợ Kalin Linux. Nếu bạn truy cập trang web của Kali ngày hôm nay (www.kali.org), bạn sẽ thấy một biểu ngữ lớn có nội dung “Bản phân phối thử nghiệm thâm nhập tiên tiến nhất của chúng tôi từ trước đến nay”. Một tuyên bố rất táo bạo nhưng trớ trêu thay vẫn chưa được chứng minh.

Kali Linux có hơn 600 ứng dụng thử nghiệm thâm nhập được cài đặt sẵn để khám phá. Mỗi chương trình có tính linh hoạt và trường hợp sử dụng riêng. Kali Linux thực hiện xuất sắc việc phân loại các tiện ích hữu ích này thành các danh mục sau:

Thu thập thông tinPhân tích lỗ hổng bảo mậtTấn công không dâyỨng dụng webCông cụ khai thácBài kiểm tra về áp lựcCông cụ pháp yĐánh hơi & giả mạoTấn công mật khẩuDuy trì quyền truy cậpRevkỹ thuật erseCông cụ báo cáoHacking phần cứng Ai sử dụng Kali Linux và tại sao?Kali Linux thực sự là một hệ điều hành độc đáo, vì nó là một trong số ít nền tảng được cả kẻ tốt và kẻ xấu sử dụng một cách công khai. Quản trị viên bảo mật và Tin tặc mũ đen đều sử dụng hệ điều hành này một cách rộng rãi. Một để phát hiện và ngăn chặn các vi phạm an ninh, còn một để xác định và có thể khai thác các vi phạm an ninh. Số lượng công cụ được cấu hình và cài đặt sẵn trên hệ điều hành, khiến Kali Linux con dao Thụy Sĩ trong hộp dụng cụ của bất kỳ chuyên gia an ninh nào.

Các chuyên gia sử dụng Kali Linux

Quản trị viên bảo mật – Quản trị viên bảo mật có trách nhiệm bảo vệ thông tin và dữ liệu của tổ chức của họ. Họ dùng Kali Linux để xem xét (các) môi trường của họ và đảm bảo không có lỗ hổng nào có thể dễ dàng phát hiện được.Quản trị viên mạng – Quản trị viên mạng chịu trách nhiệm duy trì một mạng hiệu quả và an toàn. Họ dùng Kali Linux để kiểm tra mạng của họ. Ví dụ, Kali Linux có khả năng phát hiện các điểm truy cập giả mạo.mạng Archikiến trúc – Mạng Architects, chịu trách nhiệm thiết kế môi trường mạng an toàn. Họ tận dụng Kali Linux để kiểm tra các thiết kế ban đầu của họ và đảm bảo không có gì bị bỏ qua hoặc định cấu hình sai.Người kiểm tra bút – Người kiểm tra bút, sử dụng Kali Linux để kiểm tra môi trường và thực hiện khảo sát môi trường doanh nghiệp mà họ đã được thuê để xem xét.CISO – CISO hoặc Giám đốc An ninh Thông tin, sử dụng Kali Linux để kiểm tra nội bộ môi trường của họ và khám phá xem có ứng dụng hoặc cấu hình rouge mới nào đã được đưa vào hay không.Kỹ sư pháp y – Kali Linux sở hữu “Chế độ pháp y”, cho phép Kỹ sư pháp y thực hiện khám phá và phục hồi dữ liệu trong một số trường hợp.White Hat Hackers – White Hat Hackers, tương tự như cách sử dụng của Pen Tests Kali Linux để kiểm tra và phát hiện các lỗ hổng có thể tồn tại trong môi trường.Hacker mũ đen – Hacker mũ đen, tận dụng Kali Linux để phát hiện và khai thác các lỗ hổng. Kali Linux cũng có nhiều ứng dụng kỹ sư xã hội mà Hacker mũ đen có thể sử dụng để xâm phạm một tổ chức hoặc cá nhân.Hacker mũ xám – Grey Hat Hackers, nằm giữa Hacker mũ trắng và hacker mũ đen. Họ sẽ tận dụng Kali Linux theo các phương pháp tương tự như hai phương pháp được liệt kê ở trên.Người đam mê máy tính – Computer Enthusiast là một thuật ngữ khá chung chung, nhưng bất kỳ ai muốn tìm hiểu thêm về mạng hoặc máy tính nói chung đều có thể sử dụng Kali Linux để tìm hiểu thêm về Công nghệ thông tin, mạng và các lỗ hổng phổ biến.Kali Linux Phương pháp cài đặtKali Linux có thể được cài đặt bằng các phương pháp sau:

Cách chạy Kali Linux:

Trực tiếp trên PC, Laptop – Sử dụng image Kali ISO, Kali Linux có thể được cài đặt trực tiếp trên PC hoặc Laptop. Phương pháp này là tốt nhất nếu bạn có một PC dự phòng và quen thuộc với Kali Linux. Ngoài ra, nếu bạn lập kế hoạch hoặc thực hiện bất kỳ thử nghiệm điểm truy cập nào, việc cài đặt Kali Linux trực tiếp lên máy tính xách tay có hỗ trợ Wi-Fi được khuyến khích.Ảo hóa (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux hỗ trợ hầu hết các trình ảo hóa được biết đến và có thể dễ dàng trở thành những trình ảo hóa phổ biến nhất. Hình ảnh được cấu hình sẵn có sẵn để tải xuống từ https://www.kali.org/hoặc ISO có thể được sử dụng để cài đặt hệ điều hành vào bộ ảo hóa ưu tiên theo cách thủ công.Đám mây (Amazon AWS, Microsoft Azure) – Với sự phổ biến của Kali Linux, cả AWS và Azure cung cấp hình ảnh cho Kali Linux.

Dưới đây là quy trình từng bước về cách cài đặt Kali Linux sử dụng Vitual Box và cách sử dụng Kali Linux:

Phương pháp đơn giản nhất và được cho là được sử dụng rộng rãi nhất là cài đặt Kali Linux và chạy nó từ Oracle'S VirtualBox.

Phương pháp này cho phép bạn tiếp tục sử dụng phần cứng hiện có của mình trong khi thử nghiệm các tính năng phong phú Kali Linux trong một môi trường hoàn toàn biệt lập. Điều tuyệt vời nhất là mọi thứ đều miễn phí. Cả hai Kali Linux và Oracle VirtualBox được sử dụng miễn phí Cái này Kali Linux hướng dẫn giả sử bạn đã cài đặt Oracle'S VirtualBox trên hệ thống của bạn và đã kích hoạt Ảo hóa 64-bit thông qua Bios.

Bước 1) Truy cập https://www.kali.org/downloads/

Thao tác này sẽ tải xuống hình ảnh OVA, có thể được nhập vào VirtualBox

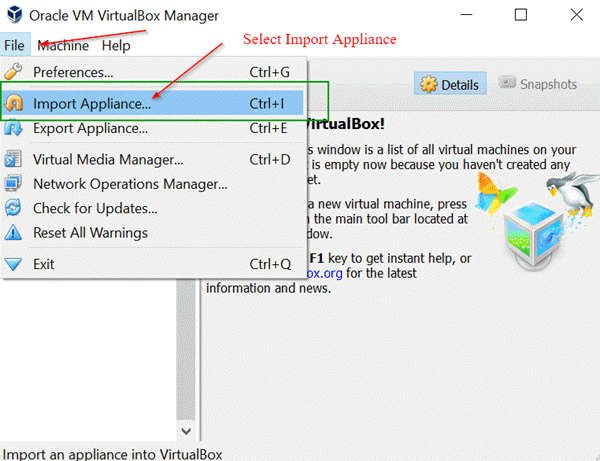

Bước 2) Mở Oracle VirtualBox Ứng dụng và từ Tệp, Menu chọn Nhập Công cụ

Menu Tệp -> Công cụ nhập

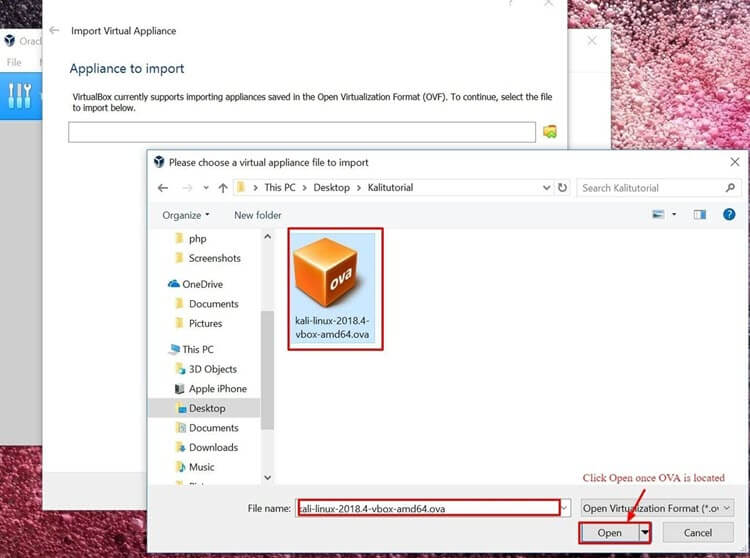

Bước 3) Trên màn hình sau “Thiết bị nhập khẩu” Duyệt đến vị trí của tệp OVA đã tải xuống và nhấp vào Mở

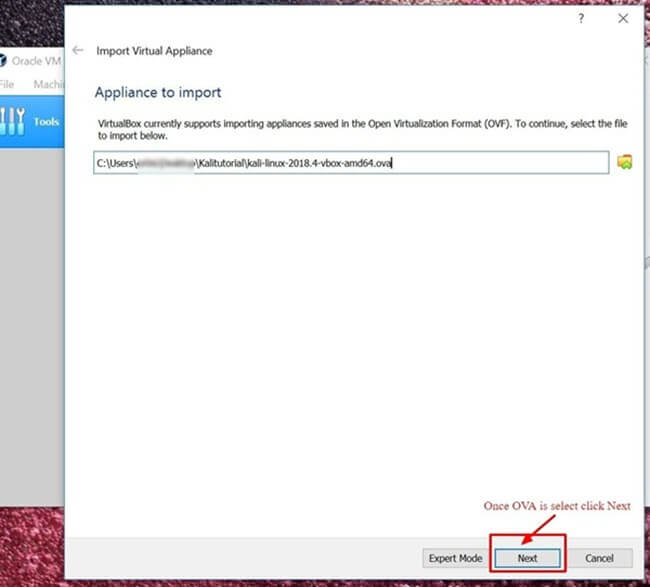

Bước 4) Khi bạn nhấp vào Mở, bạn sẽ được đưa trở lại “Thiết bị nhập khẩu” chỉ cần nhấp vào Sau

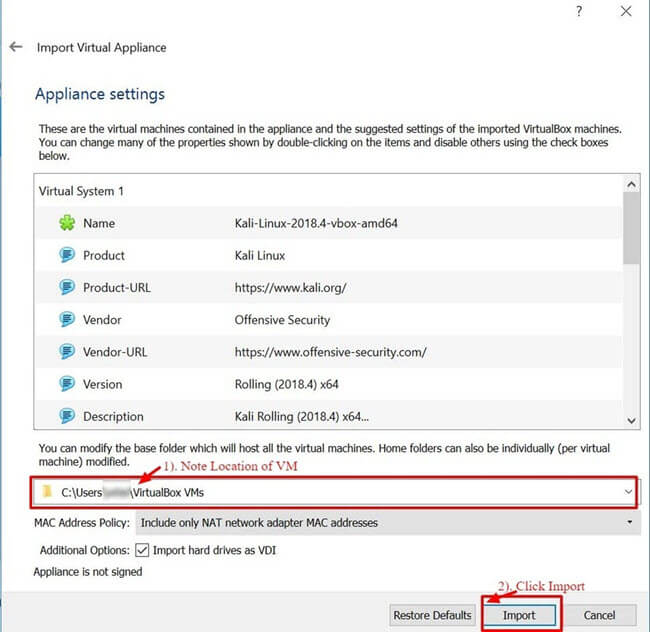

Bước 5) Màn hình sau đây “Cài đặt thiết bị” hiển thị tóm tắt cài đặt hệ thống, để mặc định là được. Như được hiển thị trong ảnh chụp màn hình bên dưới, hãy ghi chú vị trí của Máy ảo rồi nhấp vào Nhập khẩu.

Bước 6) VirtualBox bây giờ sẽ nhập Kali Linux thiết bị OVA. Quá trình này có thể mất từ 5 đến 10 phút để hoàn thành.

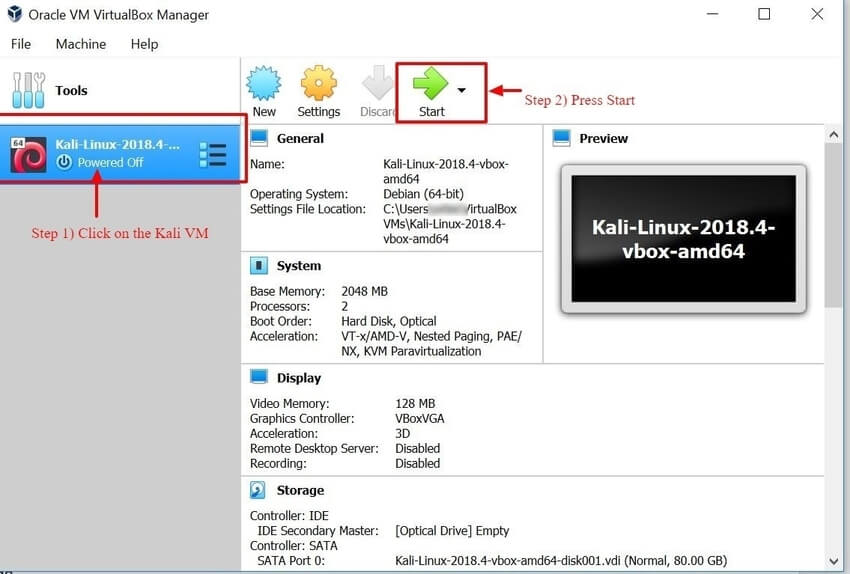

Bước 7) Xin chúc mừng, Kali Linux đã được cài đặt thành công trên VirtualBox. Bây giờ bạn sẽ thấy Kali Linux VM trong VirtualBox Bảng điều khiển. Tiếp theo, chúng ta sẽ xem xét Kali Linux và một số bước ban đầu cần thực hiện.

Bước 8) Click vào Kali Linux VM trong VirtualBox Bảng điều khiển và nhấp chuột Khởi đầu, cái này sẽ khởi động Kali Linux Operahệ thống ting.

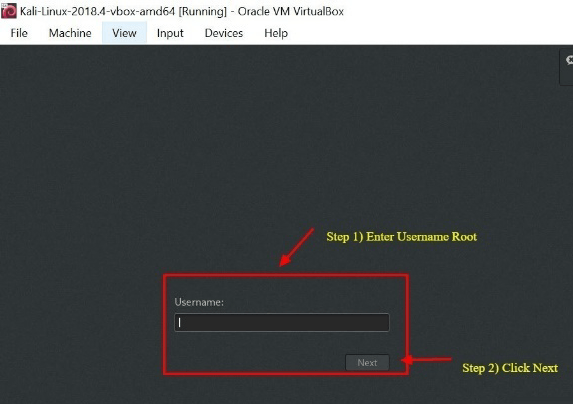

Bước 9) Trên màn hình đăng nhập, nhập “Chân răng” làm tên người dùng và nhấp vào Sau.

Bước 10) Như đã đề cập trước đó, hãy nhập “cũng vậy” làm mật khẩu và nhấp vào Signin.

Bây giờ bạn sẽ có mặt với Kali Linux Máy tính để bàn GUI. Chúc mừng bạn đã đăng nhập thành công Kali Linux.

Kali Desktop có một số tab ban đầu bạn nên ghi chú và làm quen. Tab Ứng dụng, Tab Địa điểm và Kali Linux Bến tàu.

Thẻ ứng dụng – Cung cấp Danh sách thả xuống đồ họa của tất cả các ứng dụng và công cụ được cài đặt sẵn trên Kali Linux. Revđang nhìn Thẻ ứng dụng là một cách tuyệt vời để làm quen với các tính năng phong phú đặc trưng Kali Linux Operahệ thống ting. Hai ứng dụng chúng ta sẽ thảo luận trong phần này Kali Linux hướng dẫn là Nmap và metasploit. Các ứng dụng được xếp vào nhiều danh mục khác nhau giúp việc tìm kiếm ứng dụng dễ dàng hơn nhiều.

Truy cập ứng dụng

Bước 1) Bấm vào tab Ứng dụng

Bước 2) Duyệt đến danh mục cụ thể mà bạn muốn khám phá

Bước 3) Nhấp vào Ứng dụng bạn muốn bắt đầu.

Tab địa điểm – Tương tự như bất kỳ GUI nào khác OperaHệ thống ting, chẳng hạn như Windows hoặc Mac, việc truy cập dễ dàng vào Thư mục, Ảnh và Tài liệu của tôi là một thành phần thiết yếu. Nơi on Kali Linux cung cấp khả năng tiếp cận đó là điều quan trọng đối với bất kỳ Operahệ thống ting. Theo mặc định, Nơi menu có các tab sau, Trang chủ, Máy tính để bàn, Tài liệu, Tải xuống, Âm nhạc, Hình ảnh, Video, Máy tính và Duyệt mạng.

Truy cập địa điểm

Bước 1) Nhấp vào tab Địa điểm

Bước 2) Chọn vị trí bạn muốn truy cập.

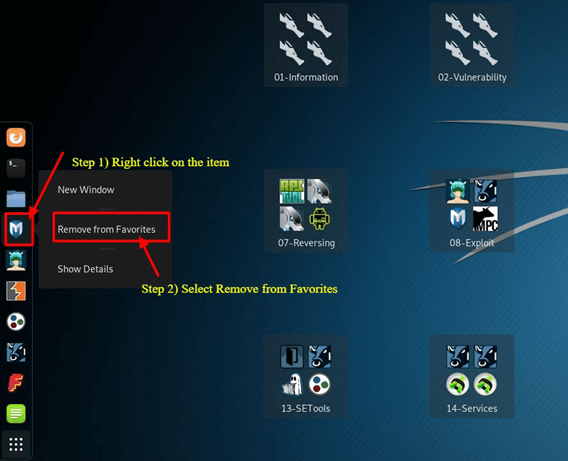

Kali Linux Dock – Tương tự như Dock của Apple Mac hoặc Microsoft Windows Thanh tác vụ, Kali Linux Dock cung cấp khả năng truy cập nhanh vào các ứng dụng được sử dụng thường xuyên/yêu thích. Các ứng dụng có thể được thêm vào hoặc gỡ bỏ một cách dễ dàng.

Để xóa một mục khỏi Dock

Bước 1) Nhấp chuột phải vào Mục Dock

Bước 2) Chọn Xóa khỏi Mục ưa thích

Để thêm mục vào Dock

Thêm một mục vào Dock rất giống với việc xóa một mục khỏi Dock

Bước 1) Nhấp vào nút Hiển thị ứng dụng ở cuối Dock

Bước 2) Nhấp chuột phải vào Ứng dụng

Bước 3) Chọn Thêm vào mục yêu thích

Sau khi hoàn thành mục sẽ được hiển thị trong Dock

Kali Linux có nhiều tính năng độc đáo khác, điều này làm nên điều này Operating System là sự lựa chọn hàng đầu của các Kỹ sư bảo mật cũng như Tin tặc. Thật không may, việc bao gồm tất cả chúng là không thể trong phạm vi này. Kali Linux hướng dẫn hack; tuy nhiên, bạn có thể thoải mái khám phá các nút khác nhau được hiển thị trên màn hình nền.

Nmap là gì?Network Mapper, hay được gọi tắt là Nmap là một tiện ích mã nguồn mở miễn phí được sử dụng để khám phá mạng và quét lỗ hổng. Các chuyên gia bảo mật sử dụng Nmap để khám phá các thiết bị đang chạy trong môi trường của họ. Nmap cũng có thể tiết lộ các dịch vụ và cổng mà mỗi máy chủ đang phục vụ, tiềm ẩn rủi ro bảo mật. Ở cấp độ cơ bản nhất, hãy xem xét Nmap, ping trên steroid. Kỹ năng kỹ thuật của bạn càng nâng cao thì bạn càng thấy Nmap hữu ích hơn

Nmap cung cấp sự linh hoạt để giám sát một máy chủ hoặc một mạng lưới rộng lớn bao gồm hàng trăm, thậm chí hàng nghìn thiết bị và mạng con. Tính linh hoạt mà Nmap cung cấp đã phát triển qua nhiều năm, nhưng cốt lõi của nó là một công cụ quét cổng, thu thập thông tin bằng cách gửi các gói thô đến hệ thống máy chủ. Sau đó, Nmap lắng nghe các phản hồi và xác định xem một cổng đang mở, đóng hay được lọc.

Lần quét đầu tiên bạn nên làm quen là lần quét Nmap cơ bản để quét 1000 cổng TCP đầu tiên. Nếu nó phát hiện ra một cổng đang lắng nghe, nó sẽ hiển thị cổng đó ở trạng thái mở, đóng hoặc được lọc. Đã lọc có nghĩa là tường lửa rất có thể sẽ sửa đổi lưu lượng truy cập trên cổng cụ thể đó. Dưới đây là danh sách các lệnh Nmap có thể được sử dụng để chạy quét mặc định.

Nmap Target Lựa chọnQuét một IP duy nhấtbản đồ 192.168.1.1Quét máy chủnmap www.testnetwork.comQuét một loạt IPnmap 192.168.1.1-20Quét mạng conbản đồ 192.168.1.0/24Quét mục tiêu từ tệp văn bảnnmap -iL list-of-ipaddresses.txtCách thực hiện quét Nmap cơ bản trên Kali LinuxĐể chạy quét Nmap cơ bản trong Kali Linux, Làm theo các bước dưới đây. Với Nmap như mô tả ở trên, bạn có khả năng quét một IP, tên DNS, một loạt địa chỉ IP, Mạng con và thậm chí quét từ các tệp văn bản. Trong ví dụ này, chúng tôi sẽ quét địa chỉ IP localhost.

Bước 1) Từ Trình đơn gắn đế, nhấp vào tab thứ hai là Thiết bị đầu cuối

Bước 2) Sản phẩm Thiết bị đầu cuối cửa sổ sẽ mở, nhập lệnh ifconfig, lệnh này sẽ trả về địa chỉ IP cục bộ của bạn Kali Linux hệ thống. Trong ví dụ này, địa chỉ IP cục bộ là 10.0.2.15

Bước 3) Ghi lại địa chỉ IP cục bộ

Bước 4) Trong cùng một cửa sổ terminal, nhập bản đồ 10.0.2.15, thao tác này sẽ quét 1000 cổng đầu tiên trên localhost. Xem xét đây là cài đặt cơ bản, không nên mở cổng.

Bước 5) Revkết quả xem

Theo mặc định, nmap chỉ quét 1000 cổng đầu tiên. Nếu bạn cần quét toàn bộ 65535 cổng, bạn chỉ cần sửa đổi lệnh trên để bao gồm -P-.

Nmap 10.0.2.15 -p-Quét hệ điều hành NmapMột tính năng cơ bản nhưng hữu ích khác của nmap là khả năng phát hiện hệ điều hành của hệ thống máy chủ. Kali Linux theo mặc định là an toàn, vì vậy trong ví dụ này, hệ thống máy chủ Oracle'S VirtualBox được cài đặt trên, sẽ được sử dụng làm ví dụ. Hệ thống máy chủ là một Windows 10 Bề mặt. Địa chỉ IP của hệ thống máy chủ là 10.28.2.26.

Trong tạp chí Thiết bị đầu cuối cửa sổ nhập lệnh nmap sau:

nmap 10.28.2.26 – ARevkết quả xem

Thêm -A yêu cầu nmap không chỉ thực hiện quét cổng mà còn cố gắng phát hiện Operahệ thống ting.

Nmap là một tiện ích quan trọng trong bất kỳ hộp công cụ Security Professional nào. Sử dụng lệnh nmap -h để khám phá thêm các tùy chọn và lệnh trên Nmap.

Metasploit là gì?Metasploit Framework là một dự án nguồn mở cung cấp một nguồn tài nguyên công cộng để nghiên cứu các lỗ hổng và phát triển mã cho phép các chuyên gia bảo mật có khả năng xâm nhập vào mạng của chính họ và xác định rủi ro bảo mật và các lỗ hổng. Metasploit gần đây đã được Rapid 7 mua lại (https://www.metasploit.com). Tuy nhiên, phiên bản cộng đồng của Metasploit vẫn có sẵn trên Kali Linux. Metasploit cho đến nay là tiện ích thâm nhập được sử dụng nhiều nhất trên thế giới.

Điều quan trọng là bạn phải cẩn thận khi sử dụng Metasploit vì việc quét mạng hoặc môi trường không phải của bạn có thể bị coi là bất hợp pháp trong một số trường hợp. Trong này Kali Linux hướng dẫn metasploit, chúng tôi sẽ chỉ cho bạn cách khởi động Metasploit và chạy quét cơ bản trên Kali Linux. Metasploit được coi là một tiện ích nâng cao và sẽ cần một thời gian để thành thạo, nhưng một khi đã quen với ứng dụng này, nó sẽ là một nguồn tài nguyên vô giá.

Metasploit và NmapTrong Metasploit, chúng ta thực sự có thể sử dụng Nmap. Trong trường hợp này, bạn sẽ học cách quét địa phương của mình VirtualBox mạng con từ Metasploit bằng tiện ích Nmap mà chúng ta vừa tìm hiểu.

Bước 1) On tab Ứng dụng, cuộn xuống 08-Công cụ khai thác và sau đó chọn metasploit

Bước 2) Một hộp thiết bị đầu cuối sẽ mở ra, với MSF trong hộp thoại, đây là metasploit

Bước 3) Nhập lệnh sau

db_nmap -V -sV 10.0.2.15/24(đảm bảo thay thế 10.0.2.15 bằng địa chỉ IP cục bộ của bạn)

Đây:

db_ là viết tắt của cơ sở dữ liệu

-V là viết tắt của chế độ dài dòng

-sV là viết tắt của phát hiện phiên bản dịch vụ

Metasploit rất mạnh mẽ với các tính năng và tính linh hoạt của nó. Một cách sử dụng phổ biến cho Metasploit là Khai thác lỗ hổng. Dưới đây chúng tôi sẽ hướng dẫn các bước xem xét một số khai thác và cố gắng khai thác Windows 7 Máy.

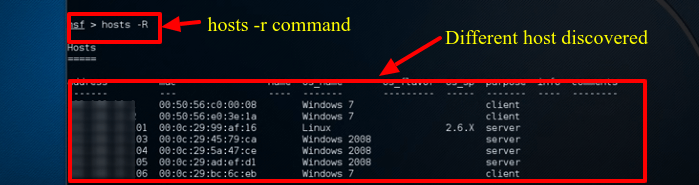

Bước 1) Giả sử Metasploit vẫn mở, hãy nhập Máy chủ -R trong cửa sổ đầu cuối. Thao tác này sẽ thêm các máy chủ được phát hiện gần đây vào cơ sở dữ liệu Metasploit.

Bước 2) Đi vào "hiển thị khai thác“, lệnh này sẽ cung cấp cái nhìn toàn diện về tất cả các cách khai thác có sẵn cho Metasploit.

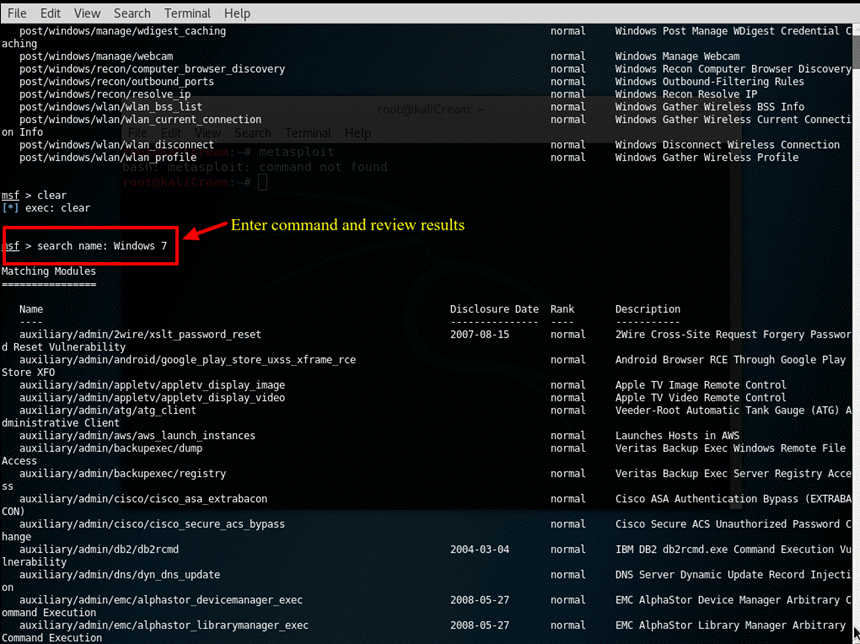

Bước 3) Bây giờ, hãy thử thu hẹp danh sách bằng lệnh này: tim kiêm tên: Windows 7, lệnh này tìm kiếm các khai thác bao gồm cụ thể là windows 7, vì mục đích của ví dụ này, chúng tôi sẽ cố gắng khai thác một Windows 7 Máy. Tùy thuộc vào môi trường của bạn, bạn sẽ phải thay đổi các tham số tìm kiếm để đáp ứng tiêu chí của mình. Ví dụ: nếu bạn có máy Mac hoặc máy Linux khác, bạn sẽ phải thay đổi tham số tìm kiếm để phù hợp với loại máy đó.

Bước 4) Với mục đích của hướng dẫn này, chúng tôi sẽ sử dụng một Lỗ hổng của Apple iTunes được phát hiện trong danh sách. Để khai thác, chúng ta phải nhập đường dẫn đầy đủ được hiển thị trong danh sách: sử dụng exploit/windows/browse/apple_itunes_playlist

Bước 5) Nếu khai thác thành công, dấu nhắc lệnh sẽ thay đổi để hiển thị tên khai thác theo sau là > như được mô tả trong ảnh chụp màn hình bên dưới.

Bước 6) đăng ký hạng mục thi Hiển thị tuỳ chọn để xem xét những tùy chọn nào có sẵn để khai thác. Tất nhiên, mỗi lần khai thác sẽ có những lựa chọn khác nhau.

Tóm lại, Kali Linux là một hệ điều hành tuyệt vời được nhiều chuyên gia khác nhau từ Quản trị viên bảo mật đến Tin tặc mũ đen sử dụng rộng rãi. Với những tiện ích mạnh mẽ, tính ổn định và dễ sử dụng, đây là hệ điều hành mà mọi người trong ngành CNTT và những người đam mê máy tính đều phải quen thuộc. Chỉ sử dụng hai ứng dụng được thảo luận trong hướng dẫn này sẽ hỗ trợ đáng kể cho công ty trong việc bảo mật cơ sở hạ tầng Công nghệ thông tin của họ. Cả Nmap và Metasploit đều có sẵn trên các nền tảng khác, nhưng tính dễ sử dụng và cấu hình được cài đặt sẵn trên Kali Linux khiến Kali trở thành hệ điều hành được lựa chọn khi đánh giá và kiểm tra tính bảo mật của mạng. Như đã nêu trước đây, hãy cẩn thận khi sử dụng Kali Linux, vì nó chỉ nên được sử dụng trong môi trường mạng mà bạn kiểm soát và/có quyền kiểm tra. Giống như một số tiện ích, thực tế có thể gây hư hỏng hoặc mất dữ liệu.

Bạn có thể thích:

27 công cụ VATT tốt nhất (2024)

27 công cụ VATT tốt nhất (2024) 18 công cụ phần mềm an ninh mạng TỐT NHẤT…

18 công cụ phần mềm an ninh mạng TỐT NHẤT… 21 công ty an ninh mạng hàng đầu…

21 công ty an ninh mạng hàng đầu… 13 công ty kiểm tra xâm nhập tốt nhất…

13 công ty kiểm tra xâm nhập tốt nhất…